Les travailleurs médico-sociaux ont l'esprit nomade dans les

Côtes-d'Armor. Or jusqu'en 2007, pour des raisons de sécurité, il est impossible

pour ces derniers de se connecter à distance au système d'information, affectant

par conséquent la durée de traitement des dossiers et la qualité du service public

apporté.

|

|

|

Fabrice Marie (RSSI - CG22)

|

|

Le Conseil Général du département inscrit en 2006 au schéma

directeur informatique un projet posant les principes de l'accès à distance et

de la mobilité. Pour parvenir à cet objectif, le projet est doté de 485 000 euros

de budget. Il doit dans un premier temps couvrir une population de 400 personnes,

tout en constituant un socle pour l'ouverture de la mobilité à d'autres utilisateurs

des Côtes-d'Armor comme les élus ou les animateurs sportifs départementaux.

Dès janvier 2006, les besoins des travailleurs sont identifiés,

aussi bien en termes d'accès aux applications qu'en termes de sécurité et de confidentialité.

Ces utilisateurs sont en effet amenés à manipuler des données sensibles. Bouclé

fin février, le cahier des charges fonctionnel est suivi d'une analyse de risque

(selon la méthode EBIOS) aboutissant à la définition de 15 principes de sécurité

à mettre en uvre.

Parmi ces 15 axes, 3 sont plus particulièrement critiques.

"Il s'agissait de l'authentification à deux facteurs via un code PIN et une clef

USB cachant une micro-partition stockant les certificats, du chiffrement des données

sur l'ordinateur portable et enfin du chiffrement des flux transitant vers et

depuis le SI", liste Fabrice Marie, responsable sécurité et qualité des systèmes

d'information.

|

|

|

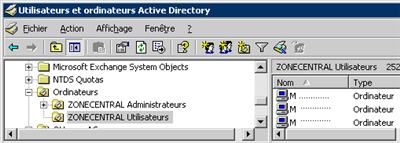

Paramétrage Active Directory

© CG 22

|

|

Compte tenu du degré de changement introduit par le projet,

une expérimentation terrain est d'abord menée, sur la base d'un prototype constitué

des produits pressentis. Une quinzaine de travailleurs médico-sociaux éprouve

la solution durant 2 mois. Le bilan étant jugé satisfaisant, la complexité technique

étant notamment masquée à l'utilisateur, l'appel d'offres est lancé en 2007.

Pour répondre aux trois principes de sécurité principaux définis

préalablement, le CG 22 retient ainsi Juniper pour le VPN SSL et Cyber-Pass de

Scrypto Systems pour l'authentification. L'application permet d'exploiter de simple

Clef USB plutôt que des tokens cryptographiques plus coûteux. Une partition de

la clef stocke les certificats d'authentification et d'accès aux données chiffrées.

L'espace de la clef est en outre exploité comme support de sauvegarde, en toute

sécurité puisque les données y sont chiffrées par la solution de chiffrement de

disque dur utilisée pour les portable : ZoneCentral, de Prim'X.

L'infrastructure de PKI est fournie par Active Directory qui

dans sa version Windows 2003 Server comprend la fonctionnalité Certificate Services.

Celle-ci est composée de 2 niveaux : une autorité de certification racine, non

connectée, et une seconde, fille, en charge de la délivrance et de la révocation

des certificats. Cette architecture permettra à la collectivité de gérer des certificats

pour des tiers en définissant une seconde autorité fille.

|

|

|

Arborescence des éléments de stratégie

© CG 22

|

|

En ce qui concerne le chiffrement des données, seul le profil

utilisateur sur l'ordinateur portable est protégé. Pour couvrir les données confidentielles

et demeurer transparent pour l'utilisateur, celui-ci ne bénéficie donc que de

droits invité sur le poste. Ainsi le travailleur en enregistrant ses données,

les intègre automatiquement à la zone chiffrée du disque dur.

Outre le volet technique, le projet comportait une partie sensibilisation.

La mise en place a fait l'objet d'un important accompagnement au changement sur

l'opération grâce à un binôme composé du responsable sécurité et d'un chef

de projet. "Ce dernier est en charge des projets métiers relevant de l'action

sociale. Je me suis appuyé sur lui. Il était au contact d'un groupe de représentants

des travailleurs sociaux pour être à l'écoute des inquiétudes. Il assurait aussi

la présentation en comité directeur des points d'avancement", explique le RSSI,

Fabrice Marie.

Concrètement, le recouvrement est assuré grâce à Windows

Certificate Services intégrant des fonctionnalités de sequestre et de recouvrement.

3 détenteurs d'un certificat de recouvrement ont été nommés, leur permettant de

procéder au recouvrement des clefs utilisateurs en situation de blocage. En cas

de perte du mot de passe d'authentification, un module de Cyber Pass tire une

chaine de caractères à usage unique utilisée pour le déblocage.

La clef d'authentification est de plus renouvelée tous les

deux ans, de manière automatique grâce à une GPO (Group Policy Object) définie

dans Active Directory. La clef de chiffrement est quant à elle renouvelée tous

les 5 ans. Pour des raisons de sécurité, l'automatisation permise par ZoneCentrale

n'a pas été retenue. L'ordinateur portable doit être porté au service informatique

qui procède alors à une opération de transchiffrement des données.