Sécurité de Windows : les failles les plus exploitées La moitié des attaques ne requièrent pas d'intervention de la victime

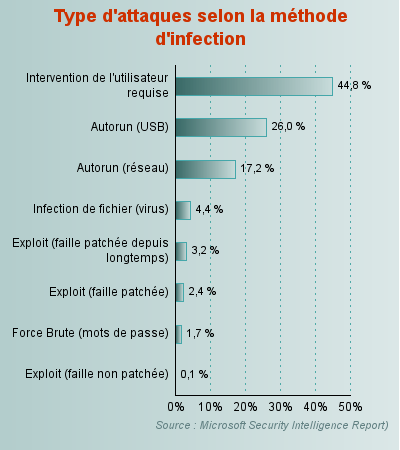

Moins d'une infection informatique sur deux sollicite aujourd'hui l'intervention de la victime. Le SIR, le rapport semestriel de Microsoft sur la sécurité, rappelle que les infections peuvent se passer de l'approbation de l'utilisateur, qui peut par exemple accepter ou refuser un téléchargement d'un logiciel malicieux.

Le rapport de Microsoft observe également que les clés USB continuent d'être un important vecteur d'infection, représentant pas moins d'une attaque recensée sur quatre par l'éditeur de Redmond. Les supports amovibles infectés profitent de la fonctionnalité Windows d'exécution automatique AutoRun, qui est également présente pour les pilotes réseau.

17.2% des attaques cherchent à exploiter cette faille "AutoRun réseau". En tout, près d'un tiers des attaques repose sur un malware abusant de la fonction AutoRun de Windows, que Microsoft s'est efforcé de mieux sécuriser avec une mise à jour pour ses OS de février dernier.

Des exploits 0 day rarissimes

Quant aux exploits basés sur des failles logicielles (applications ou système d'exploitation) corrigées, ils ne représentent que 5.6% des attaques. Ces exploits se basent d'ailleurs plus des vulnérabilités corrigées depuis plus d'un an (3.2%) que patchées plus récemment (2.4%).

Les exploits basés sur des vulnérabilités non patchées "0 day" sont de leurs côté encore plus rares : 0.12% des attaques, selon Microsoft. Parmi elles se trouvent notament des failles affectant Adobe Flash Player (CVE-2011-0611 et CVE-2011-2110).