DockerCon Europe 2015 : Docker blinde les containers

Docker dévoile une série de nouvelles initiatives visant à améliorer la sécurité des containers basés sur sa technologie. Ces annonces ont été réalisées ce matin à l'occasion de l'événement européen de la start-up, la DockerCon Europe, qui se tient à Barcelone en Espagne (et dont le JDN est partenaire). Parmi ces intiatives, Docker révèle un tout nouveau dispositif de signature matérielle des images de container. Il permet de certifier leur intégrité tout au long de leur cycle de vie. "C'est une problématique qui devient de plus en plus centrale, notamment pour les organisations avec de nombreuses applications dockérisées en production au sein d'environnement distribué, ce qui représente 40% des organisations ayant recours à Docker", indique Solomon Hykes, directeur technique de Docker.

Tracer une image de container tout au long de son cycle de vie

La nouvelle fonctionnalité de signature s'adosse à une infrastructure de confiance (Docker Content Trust) conçue pour certifier à la fois le contenu du container et son éditeur. Cette infrastructure repose sur les frameworks Notary et TUF (pour The Update Framework) qui, via un mécanisme d'horodatage, permettent de certifier une image et ses modifications, au fur et à mesure du développement et de la maintenance de l'application qu'elle contient. "L'idée est ainsi de fournir un niveau de sécurité élevé sans pour autant compromettre l'agilité du développeur", prècise David Messina, vice président Enterprise Marketing chez Docker. Les containers étant portables d'un cloud à l'autre, l'éditeur américain entend ainsi proposer un mécanisme de traçabilité applicatif standard compatible, quel que soit l'hébergement.

Docker Content Trust pour signer le contenu applicatif d'un container

Au final, le Docker Content Trust va permettre de signer le code contenu dans le container à chaque étape du DevOps, en sécurisant l'accès à l'image pour chaque intervenant de la chaine du projet (développeurs, administrateurs système, ISV...). Pour ce faire, Docker fait appel au token USB YubiKey 4 (d'Yubico). Grâce à cette clé, ces différents intervenants auront la possibilité de signer leur image à chaque mise à jour.

Une détection des vulnérabilités et des containers mieux isolés

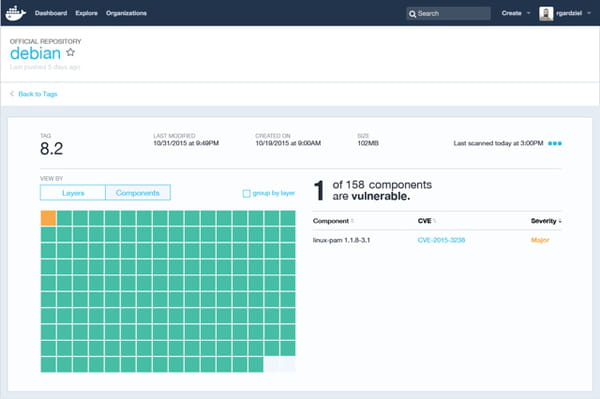

Toujours dans l'optique de renforcer la sécurité du container, Docker livre également à l'occasion de cette DockerCon Europe 2015 un service d'analyse d'image et de détection de vulnérabilité. Il doit permettre de vérifier le niveau de sécurité des containers "officiels" proposés sur le Docker Hub, l'environnement de partage de containers signé Docker. "Ce service s'appuie sur une technologie d'analyse de vulnérabilité en mode cloud qui a été entièrement adaptée à la problématique de sécurité du container", commente David Messina. Dans la mesure où les repositories officiels du Docker Hub sont aussi intégrés avec le Docker Content Trust, les utilisateurs pourront, aussi, contrôler parallèlement l'intégrité de leur contenu et l'identité de leur éditeur.

Dans le cadre de la toute dernière version de la technologie Docker (1.9), la start-up de San Francisco met en avant, enfin, les Namespaces utilisateurs. Ces nouveaux espaces de nommages sont dessinés pour améliorer la granularité des droits d'accès au container, avec la possibilité d'appliquer des politiques différentes selon les services dockerisés (par profils, départements....). Ces Namespaces utilisateurs devront permettre, aussi, de séparer la gestion des privilèges du container de ceux du daemon Docker, et d'éviter au container d'accéder à la racine de l'hôte - qui, ainsi, ne pourra être opérée, elle, que par les seuls administrateurs système.