Menaces internes : quelles sont les motivations ?

Quelles motivations peuvent pousser un salarié à devenir une menace interne ? Peut-on détecter des signes précurseurs et prendre les devants pour prévenir le passage à l'acte ? Le point.

Un domaine exploré par les chercheurs du CERT de la CMU est la chaîne d’événements ayant transformé un employé respectueux de la loi en menace interne. Ceux qui veulent en savoir plus sur les modèles auxquels l’équipe de la CMU est parvenue sont invités à lire ce fascinant document sur le sujet.

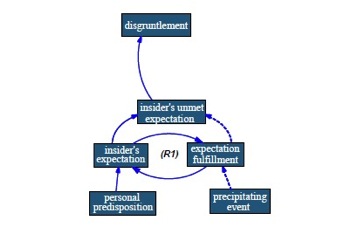

Mais je peux en résumer les

conclusions en une seule phrase : les saboteurs internes présentent

généralement une prédisposition (un gène de pirate ?) qui s’active lorsque

certaines attentes professionnelles sont déçues, donnant ainsi lieu à divers

événements précurseurs avec en point d’orgue un sabotage informatique ou un vol

de données.

Prédisposition et déclencheurs

Pour comprendre ce qui motive les pirates, les analystes du CERT ont examiné des incidents de sabotage informatique et de vol de propriété intellectuelle, rien de directement lié au vol contre paiement.

Comme je l’ai indiqué dans mon précédent billet, les acteurs impliqués dans ces types d’incidents sont généralement des membres du personnel technique disposant d’une connaissance approfondie du système informatique. Et à un certain point, ils atteignent un état de mécontentement.

Pourquoi cela se produit-il ?

Selon le CERT de la CMU, il semble exister une prédisposition ou d’autres facteurs dans les antécédents d’un pirate interne (voir le graphique). D’après ces preuves, les chercheurs donnent des exemples de problèmes psychologiques et comportementaux relevant habituellement des séries télévisées de milieu de journée : dépendance, intimidation d’employés, violence conjugale, harcèlement et infraction aux règles du bureau (notes de frais injustifiées, etc.).

Je n’arrive pas encore à déterminer les véritables problèmes, mais le CERT insiste sur le fait que tous les signaux mentionnés ci-dessus ont été observés dans les cas de piratage interne étudiés.

Pour ceux qui veulent se pencher

sur un véritable cas de sabotage informatique, l’ancêtre de tous est sans doute

le tristement célèbre incident Tim Lloyd/Omega. Lloyd, un employé d’une société

d’ingénierie, avait parcouru le cycle complet du mécontentement avant de lancer

une bombe logique dévastatrice.

En supposant que les précurseurs sont

présents, l’événement suivant de la chaîne est une récompense professionnelle

attendue (bonus, promotion, bureau d’angle, pizza illimitée), mais non fournie

au collaborateur. Ou peut-être a-t-il fait l’objet d’un événement purement

négatif (une rétrogradation ou une autre sanction).

Si tout cela se produit, c’est

désormais officiel : l’équipe du CERT indique que le perturbateur et

saboteur informatique en devenir peut basculer en état de mécontentement.

Signes précurseurs et supervision

Le mécontentement peut prendre diverses formes comportementales (retards, maladie ou échéances manquées) qui aboutissent généralement à des sanctions entraînant encore plus d’insatisfaction. Un cercle vicieux de mécontentement peut en découler.

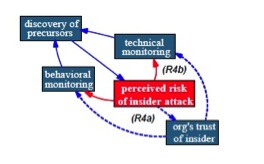

Selon les chercheurs, les premiers événements précurseurs techniques commencent aussi à apparaître. L’employé commence à tester ou à sonder l’infrastructure informatique.

Il est possible qu’il vole ou se procure les informations d’identification d’un autre employé, ou qu’il obtienne de nouveaux droits d’accès pour un compte existant, puis qu’il parcoure des parties généralement interdites ou rarement visitées du système de fichiers.

Dans d’autres cas, il peut

accéder à des fichiers système et éventuellement installer des portes dérobées

pour utilisation ultérieure.

Si vous acceptez toutes ces

théories (et si vous avez contacté votre service juridique), le CERT de la CMU

recommande une supervision proactive des fichiers et du réseau dès les premiers

signes de problèmes comportementaux, ou comme le disent les chercheurs,

« … de surveiller les individus qui ont éveillé les soupçons de leurs

responsables ».

Attendez ! Il y a peut-être d’autres possibilités…

Avant d’auditer un pirate interne potentiel, vous souhaiterez peut-être tenter une approche différente. Le groupe du CERT estime que les fauteurs de troubles évaluent de manière précoce le risque d’être détectés en tant qu’élément de leurs investigations. S’il n’existe aucune indication qu’ils sont surveillés, ils continueront à repérer les lieux.

C’est à ce niveau que les signaux

environnementaux externes jouent un rôle.

Les recherches suggèrent que la

direction doit faire clairement comprendre que les menaces internes sont prises

au sérieux. À un

niveau très général, des programmes de sensibilisation et des formations aux

questions de sécurité doivent être mis en place. Bien évidemment, disposer d’un

environnement de confiance dans lequel « Big Brother » ne surveille

pas chaque employé par défaut est souhaitable.

…mais évitez le piège de la confiance

Cependant, les entreprises ne doivent pas tomber dans ce que le CERT appelle le « piège de la confiance » dans lequel les précurseurs d’un pirate interne ne seraient jamais examinés, lui donnant ainsi indirectement le feu vert. En d’autres termes, s’il semble exister des signes d’activité inhabituelle d’un employé particulier et si une surveillance supplémentaire s’avère nécessaire, il peut être judicieux d’envoyer un e-mail à l’employé pour lui rappeler la politique de l’entreprise en matière de sécurité et de propriété intellectuelle, y compris la surveillance des fichiers.

Sur le plan individuel, c’est

aussi probablement un bon moment pour une discussion informelle entre l’employé

mécontent et son responsable afin de comprendre ce qui se passe. Si

nécessaire, le responsable peut limiter certains droits d’accès aux fichiers de

l’employé pour lui indiquer qu’il n’est pas entièrement investi de la confiance

de l’entreprise.

Nous avons toutes les raisons de

croire que le pirate interne potentiel abandonnera ses activités après avoir

constaté que l’entreprise se préoccupe de sa sécurité et que des risques

existent. Qui sait ? Il pourrait même

devenir un employé modèle et sensibiliser les autres collaborateurs aux questions

de sécurité…