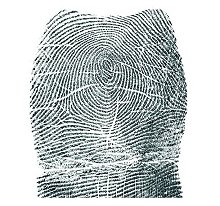

Les

multiples visages de la biométrie

Les

multiples visages de la biométrie

Utilisée aussi bien pour sécuriser un accès physique que pour contrôler un

accès logique, la biométrie quitte progressivement la sphère publique et de la

haute sécurité pour des domaines plus conventionnels. Tour d'horizon de ses multiples

déclinaisons.

Le

jeu au service de la sensibilisation à la sécurité

Le

jeu au service de la sensibilisation à la sécurité

Souffrant d'une mauvaise image, la sécurité fait appel au ludisme pour susciter

l'intérêt des utilisateurs et les sensibiliser. Le jeu s'inscrit toutefois dans

une démarche globale et ne doit pas imposer de contraintes techniques excessives.

Hackers

célèbres : repentis ou chercheurs

Hackers

célèbres : repentis ou chercheurs

Pirates ou chercheurs en sécurité, ils sont reconnus par leurs pairs, ou au contraire

tristement célèbres pour leurs actes de piratage informatique. Toutefois, pour

rejoindre les white hats, il n'y a parfois qu'un pas qu'ont su faire certains

hackers, devenant ainsi des repentis.