RUBRIQUES

- Annuaires

- Comparer les prix

- Cours de Bourse

- Encyclopédie

- Fiches pratiques

- Guides d'achat

- Hotspot Wi-fi

- Lettres types

- Livres blancs

- Offres d'emploi

- Reprise d'entreprise

- Réseau professionnel

- Téléchargement

- Test ADSL

- Voeux professionnels

- RSS

- Newsletters

|

Analyse

03/12/2007

Vulnérabilités : client d'application et utilisateurs dans le viseur

Les deux principales sources d'incidents de sécurité : les développeurs de logiciels et les utilisateurs de ces dernier. C'est globalement le constat dressé par le SANS Institute (SysAdmin, Audit, Network, Security) dans son rapport identifiant les 20 risques de sécurité majeurs de l'année 2007. Pas de véritables bouleversements en somme puisque les tendances amorcées en 2006 se confirment. Le Top 20 du SANS se décompose en 6 familles de risques que sont les vulnérabilités côté client et serveur, les politiques de sécurité, les abus d'utilisation, les terminaux réseaux et les attaques zéro-jour. Et c'est la première de ces catégories qui fait courir le plus de risque au système d'information de l'entreprise et aux données qui peuvent transiter par son intermédiaire. Les clients d'application Ces vulnérabilités ont connu une hausse significative, principalement dans les applications de navigation sur Internet, la bureautique et les lecteurs multimédia. Internet Explorer, le plus répandu des navigateurs, est le premier visé via notamment des attaques de spoofing et l'exécution arbitraire de code ou de script. Des multiples exploits sont mis en ligne sur Internet et utilisés par les pirates pour des attaques. Les contrôles ActiveX continuent de représenter un risque puisque, en 2007, des centaines de failles dans des ActiveX installés par Microsoft et d'autres éditeurs ont été identifiées par le SANS. Mozilla Firefox n'est pas lui non plus épargné et la persistance des anciennes versions du navigateur pour lesquelles des correctifs ne sont plus publiés représente un risque. Les pages Web contaminées sont à même d'identifier la version d'un navigateur pour exécuter les exploits correspondant, rappelle le SANS Institute.

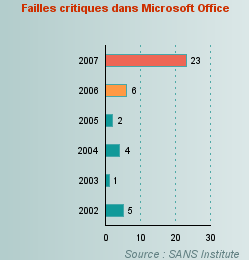

L'évolution des usages et le développement des contenus riches sont également source de risques. Les utilisateurs doivent par conséquent être sensibilisés quant aux risques que peuvent représenter les Browser Helper Object et les plugins tiers comme Flash, Shockwave, QuickTime ou Adobe Reader. Ces derniers représentent de nouvelles portes d'accès pour compromettre des ordinateurs par le biais de sites Web malveillants. Parmi les recommandations du SANS permettant de se prémunir contre des attaques Web figurent notamment la migration vers le SP 2 de Windows XP et la version 7 d'Internet Explorer, ou encore le recours à des outils comme DropMyRights pour réduire les privilèges d'IE. La solution la plus sûre étant encore d'opter pour un autre navigateur, dont Firefox qui ne supporte pas les ActiveX. Les applications bureautiques les plus ciblées restent celles de Microsoft, les plus répandues. Les vulnérabilités dans les applications Office ont nettement progressé par rapport aux précédentes années. 23 de sévérité importantes ont été identifiées en 2007 contre 6 en 2006 et moins de 3 en 2005. Les systèmes Windows sont les premiers concernés par ces failles et leur exploitation, tout comme pour les vulnérabilités des clients de messagerie et des lecteurs multimédia. Les vulnérabilités serveur Mauvaise année pour les applications Web tels que les CMS, les Wikis, les portails et forums de discussion. Le SANS a identifié chaque semaine des centaines de failles dans ces services Web, qu'ils soient basés sur des développements propriétaires ou Open Source.

Et ces failles font l'objet d'exploitation via la publication d'exploits. Depuis octobre 2006, le SANS a recensé 4396 vulnérabilités, dont un peu moins de 50% concernent des applications Web. Et les modes d'attaque employés sont de type injection SQL, Cross-Site Scripting (XSS), Cross-site request forgeries (CSRF) et PHP Remote File Include pour l'exécution de code à distance ou l'installation de rootkit. PHP est à l'heure actuelle le langage le plus utilisé et de fait le plus exposé. Le SANS recommande d'ailleurs la migration vers la version 5.2 de PHP, jugée plus sûre et encourage les développeurs à se former à la sécurité, notamment via la certification GSSP et les tests de l'OWASP. Outre les services Windows, Unix/Linux, et les bases de données, le SANS pointe du doigt les logiciels de backup et les antivirus. En 2007, plusieurs vulnérabilités ont été identifiées et des codes d'exploitation publiés sur Internet afin d'en tirer profit pour de l'exfiltration de données côté serveur et client. Le chiffrement des données archivées est donc fortement recommandé. Les politiques de sécurité et les abus La technique ne peut à elle seule prémunir contre les attaques, rappelle en préambule le SANS. Rien ne sert de déployer des efforts si parallèlement les utilisateurs sont à même de connecter des terminaux au réseau. Un point d'accès Wi-Fi peut à lui seul court-circuiter les systèmes de sécurité. Une politique définira donc préalablement les droits, de sorte qu'ils soient adaptés aux besoins, et contrôlera les périphériques et les applications. Cela passe par des technologies, mais aussi par l'information des salariés. Le salarié est un point d'accès au SI, ne serait-ce que grâce à une attaque de phishing. Le spear phishing, plus ciblé, mentionne des informations relatives à l'entreprise comme le nom de collaborateurs. Le but du spear phishing est de construire un email apte à abuser le destinataire pour obtenir de lui des informations sensibles ou des droits sur son poste de travail. La prévention contre ces risques de type social engineering passe en grande partie par l'éducation des utilisateurs, notamment par la présentation des modes d'attaques et l'attitude à adopter. Des outils antiphishing comme NetCraft ou Google Safe browsing et l'authentification à deux facteurs sont également des solutions préconisées par le SANS Institute. Autre pratique de sécurité lacunaire soulignée par l'organisme : le chiffrement des portables et des supports amovibles. Ces derniers embarquent souvent des données sensibles pour l'entreprise et devraient donc être chiffrés dès lors qu'ils quittent le périmètre de l'entreprise. L'année 2007 fut une nouvelle fois riche en volume de données exposées suite au vol ou à la perte d'ordinateurs portables. Attaques zéro-jour

Définie comme une vulnérabilité pour laquelle un exploit a été identifié avant la publication d'un correctif, une faille zéro-jour représente un risque certain pour les entreprises. Le SANS en a listé plusieurs en 2007, mais il note cependant un déclin par rapport à 2006. Microsoft Word a à lui seul fait l'objet de 4 zero-day durant l'année.

|

|||||||||||||||||||||||||||||||