Que se passerait-il si les services de ransomware et les menaces intérieures faisaient cause commune ?

Il existe une tendance croissante dans le secteur du ransomware, qui coupe le cordon entre la collecte des fonds et la diffusion du malware. C’est là une nouvelle donnée prouvant l’existence d’un secteur prospère où divers modèles économiques cohabitent.

Dans notre récente étude, nous avions suivi la chaîne d’infection et le fonctionnement du

ransomware CryptoWall 3.0, en nous intéressant aux versements effectués

par les victimes et à la façon dont ces sommes finissent par

converger vers un petit nombre de portefeuilles de bitcoins, ce qui fait penser

à une opération bien organisée. Dans cette nouvelle étude, nous mettons en

lumière une autre tendance croissante dans le secteur du ransomware, qui coupe

le cordon entre la collecte des fonds et la diffusion du malware. C’est là

une nouvelle donnée prouvant l’existence d’un secteur prospère où divers

modèles économiques exploitent le confort insupportable

de la cybercriminalité.

Le modèle RaaS (Ransomware as a Service) est un concept

émergent consistant, pour les auteurs de ransomware, à proposer à des

« diffuseurs » des versions personnalisées à la demande. La

rançon est alors perçue par l’auteur du malware, qui la partage avec le

diffuseur. Il s’agit d’un modèle classique d’« affiliation »,

que nous connaissons déjà dans d’autres domaines sur le Web. Ainsi les

auteurs de malware restent dans leur zone de confort – l’écriture de

logiciels – tandis que des diffuseurs spécialisés dans le spam, la

publicité malveillante ou le référencement BlackHat créent une nouvelle source

de revenus à partir de leurs plateformes existantes. Dans le marketing

d’affiliation classique, c’est le possesseur du produit qui s’octroie la

part du lion. Dans le modèle RaaS, en revanche, l’auteur du ransomware ne

perçoit qu’une petite partie des fonds (5 à 25%) tandis que le reste

va au diffuseur (l’affilié). L’auteur reçoit la rançon de la

victime en bitcoins. Le diffuseur a

la promesse de toucher sa part via l’adresse bitcoin anonyme avec laquelle

il s’est enregistré. Ce modèle, qui repose sur le réseau TOR et les

bitcoins, est conçu pour masquer l’identité de l’auteur et du diffuseur aux autorités.

L’an passé, un certain nombre

de malwares RaaS ont été repérés. RaaS Tox a été le pionnier dans

ce domaine, identifié pour la première fois à la mi-2015. Après avoir crypté

les données d’au moins un millier d’ordinateurs, l’auteur de Tox a décidé

de se retirer de la partie et de mettre en vente sa création. Tox permettait au diffuseur de fixer le montant de

la rançon et d’utiliser son adresse de portefeuille bitcoin pour collecter

les fonds.

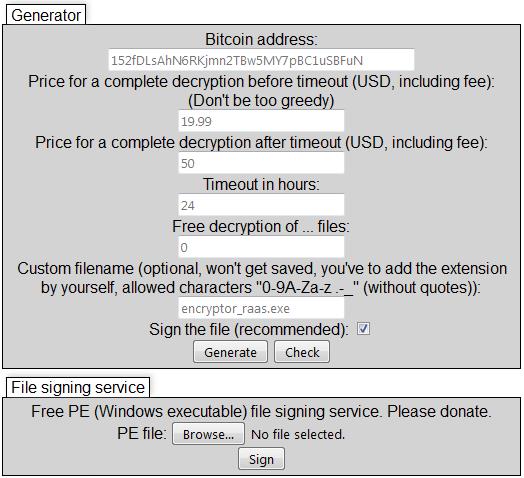

Encryptor RaaS est un autre exemple de RaaS lancé en juillet 2015 par un individu

se faisant appeler Jeiphoos. A l’heure où j’écris, son site TOR est

toujours opérationnel. Encryptor RaaS permet au diffuseur de configurer de nombreux paramètres du

ransomware, tels que le montant de la rançon, la date limite de paiement,

le montant de la nouvelle rançon une fois le délai écoulé et le nombre

de fichiers qui peuvent être décryptés gratuitement (pour prouver à la

victime que ses données sont intactes mais cryptées). En outre, Encryptor

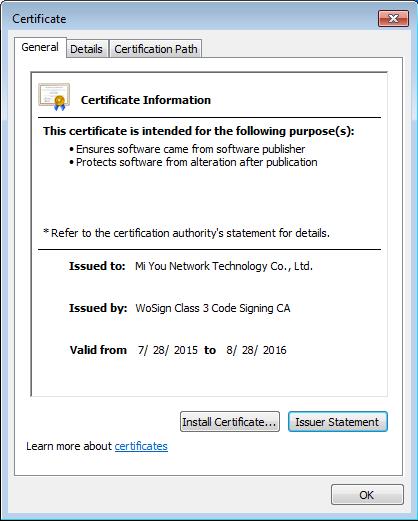

RaaS permet au diffuseur de

signer le fichier contenant le ransomware au moyen d’un certificat, ce qui

fait croire à la victime (en fait, à son système d’exploitation) que

le fichier source est digne de confiance, court-circuitant ainsi totalement les

nombreux mécanismes de protection installés sur les postes de travail. Des

rapports précédents indiquent que VeriSign a délivré le certificat à une

société chinoise. Actuellement, le RaaS utilise un autre certificat délivré par

WoSign à une société suspecte (Mi You Network Technology Co., Ltd.),

son certificat racine étant signé par StartCom.

Figure 1 – Ecran de personnalisation d’Encryptor RaaS

Figure 2 – Certificat utilisé par Encryptor RaaS

Au cours du mois de novembre 2015 est apparu un autre RaaS nommé Cryptolocker. L’un de ses auteurs s’est présenté sous le nom de Fakben et a demandé une redevance de 50 dollars au diffuseur en échange de l’accès au ransomware de base. Il a permis au diffuseur de fixer le montant de la rançon, l’adresse de son portefeuille et un mot de passe. Le site TOR de Cryptolocker RaaS est aujourd’hui fermé.

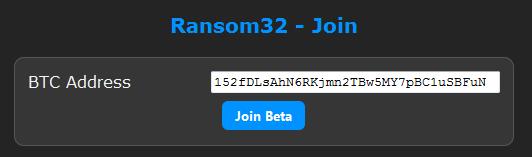

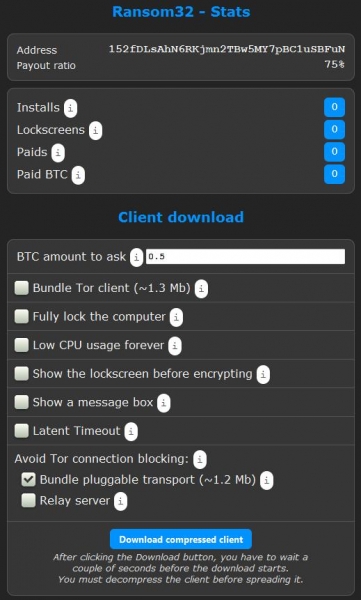

Un quatrième RaaS, Ransom32, a fait son apparition au début de 2016 et est toujours actif à ce jour. Ransom32 est le premier ransomware écrit en JavaScript, ce qui le rend relativement facile à adapter à différents systèmes d’exploitation.

Ransom32 offre au diffuseur une gamme étendue d’options de personnalisation aux côtés des possibilités élémentaires qui existaient déjà. Quelques exemples :

- verrouillage total de l’ordinateur de la victime au moment de l’infection ;

- non-détection grâce à un cryptage sollicitant faiblement le processeur ;

- affichage du message de demande de rançon avant ou après le cryptage ;

- application d’une temporisation latente avant le cryptage des fichiers.

Figure 3 – Ecran de connexion de Ransom32

Figure 3 – Ecran de connexion de Ransom32

Figure 4 – Page de statistiques et de personnalisation de Ransom32

La diffusion massive de spam

ou la création de campagnes efficaces de publicités malveillantes nécessite des

compétences et des infrastructures. Le RaaS réduit les compétences

requises, principalement sur le plan technique, pour lancer une campagne

de ransomware avec succès.

En février dernier, le Hollywood

Presbyterian Medical Center a révélé que les dossiers

médicaux électroniques de ses patients avaient été cryptés et soumis à une

demande de rançon. L’hôpital a payé 17 000 dollars en bitcoins pour

déverrouiller ses données et reprendre ses activités, qui avaient été

sérieusement perturbées pendant une semaine, certains patients ayant dû

être changés d’établissement. Le service informatique du Lincolnshire

County Council a pu se relever d’une

attaque de ransomware en janvier 2016 grâce à des sauvegardes régulières. Tewksbury P.D., dans le Massachusetts, a versé une rançon en bitcoins en 2015

pour déverrouiller des données cryptées par un ransomware.

RaaS + menaces intérieures : un tandem mortel

Les menaces intérieures sont le fait d’initiés qui exploitent les informations dont ils disposent sur les données non structurées de l’entreprise, ainsi que leur connaissance de l’emplacement des données sensibles et leurs autorisations d’accès, pour crypter les données les plus précieuses. En outre, ces individus ont conscience de la valeur de ces données pour l’entreprise et en déduisent combien celle-ci sera prête à payer pour les récupérer. Nous savons que leur principale motivation est d’ordre financier, or l’utilisation d’un RaaS contre leur propre entreprise est simple, sans grand danger et rentable. Les futurs paramètres de personnalisation des RaaS pourraient être plus spécifiques et inclure des informations relatives à l’entreprise visée, par exemple les dossiers partagés en réseau ou même les identifiants les plus dignes d’intérêt. On peut alors imaginer qu’un employé indélicat se serve d’un RaaS pour rançonner son employeur.