Un calme révélateur : une panne du botnet Necurs entrave la diffusion des malwares Dridex et Locky

Depuis le 1er juin, nous avons constaté un quasi-arrêt des campagnes d’e-mails malveillants véhiculant les malwares Dridex et Locky. Dans le même temps, diverses sources ont documenté une panne du botnet Necurs, largement considéré comme l’un des plus étendus aujourd’hui.

Depuis le 1er juin, les chercheurs de Proofpoint

constatent un quasi-arrêt des campagnes d’e-mails malveillants véhiculant les

malwares Dridex et Locky. Ces campagnes ont constamment fait partie des plus

vastes jamais observées, avec des volumes atteignant des centaines de millions

de messages chez nos clients. Dans le même temps, diverses sources[1]

ont documenté une panne majeure du botnet Necurs, largement considéré

comme l’un des plus étendus opérant aujourd’hui. Cela est venu confirmer nos

soupçons quant à l’utilisation du botnet Necurs pour la diffusion du ransomware

Locky et des chevaux de Troie bancaires Dridex dans le cadre de campagnes

massives de spam.

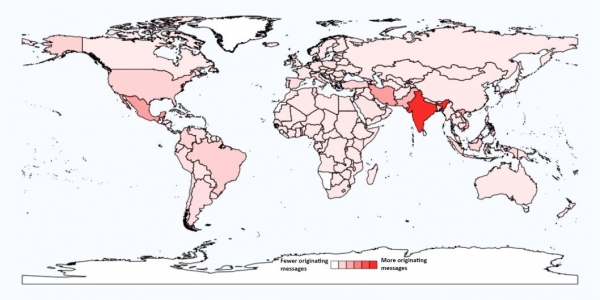

La Figure 1 illustre les volumes relatifs typiques d’envois

d’e-mails malveillants diffusant le ransomware Locky par pays avant la

panne du 1er juin, dont nous pensons que la majorité a été

propagée via le botnet Necurs. Cette carte est à rapprocher de celle

représentant les infections mondiales de Necurs, publiée par Anubis[1].

Figure 1 – Volumes relatifs d’e-mails malveillants envoyés par pays dans le cadre des campagnes récentes de diffusion de Locky.

Necurs est un vaste botnet, un réseau d’ordinateurs « zombies » infectés par le rootkit Necurs. Les botnets peuvent être utilisés pour diverses menaces, que ce soit l’envoi de spam ou le lancement d’attaques par déni de service distribué (DDoS). Necurs a dernièrement été classé comme botnet hybride peer-to-peer (P2P). Les botnets P2P permettent une communication limitée entre les ordinateurs zombies et les nœuds faisant office de serveurs distribués de commande et de contrôle (C&C). Necurs emploie un algorithme de génération de domaine (DGA) permettant aux nœuds et aux zombies de trouver un autre C&C en cas d’indisponibilité du serveur actuel. Des données issues de diverses sources indiquent que les robots Necurs recherchent activement un nouveau C&C mais rien ne prouve que le maître du botnet ait réussi à en reprendre le contrôle.

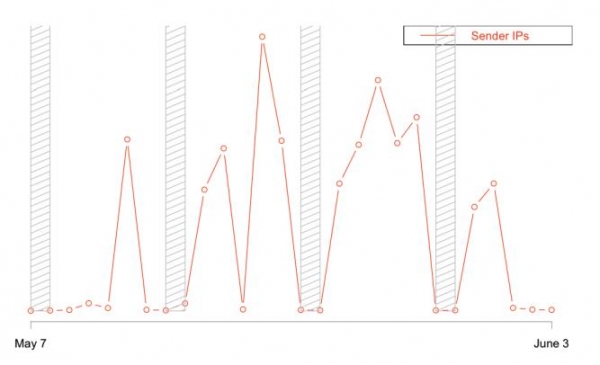

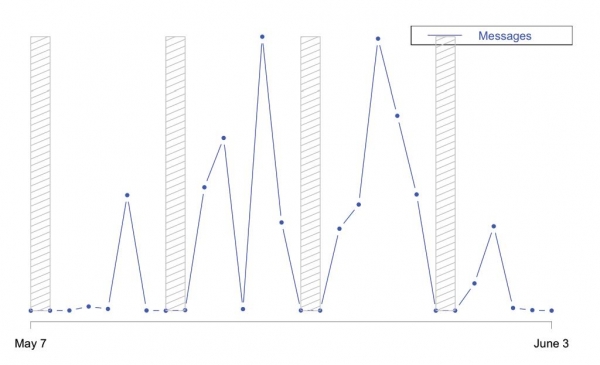

La Figure 2 représente l’évolution dans le temps du nombre d’adresses IP envoyant des e-mails accompagnés de pièces jointes malveillantes et appartenant probablement, pour la plupart d’entre elles, au botnet Necurs. Le graphique fait apparaître des niveaux très élevés d’activité du botnet jusqu’au 1er juin, date à laquelle ce dernier s’est arrêté, tout comme les campagnes associées d’e‑mails malveillants. La Figure 3 indique les volumes d’e-mails malveillants reçus par nos clients sur la même période, révélant une direction et des périodes d’inactivité très similaires. Les zones grisées correspondent aux week-ends, où l’activité relevée est généralement faible voire nulle.

Figure 2 – Évolution dans le temps du nombre d’adresses IP envoyant des pièces jointes malveillantes (probablement via le botnet Necurs)

Figure 3 – Evolution dans le temps du volumes de messages contenant des pièces jointes malveillantes

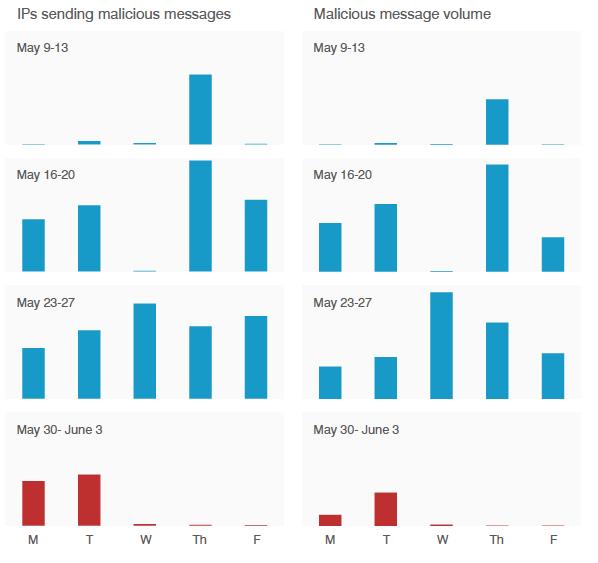

Un examen des adresses IP distinctes envoyant à nos clients des e-mails accompagnés de pièces jointes malveillantes sur une période de quatre semaines indique un fort ralentissement de cette activité à partir du 1er juin, cette date correspondant à l’annonce de la panne du botnet Necurs. Il semble également que les jours précédents, marqués par une faible activité d’e-mails malveillants, correspondent à ceux où le botnet était inopérant. Ces baisses de volume des campagnes Dridex et Locky, visibles dans la partie droite de la Figure 4, coïncident avec des pannes apparentes de Necurs, dont l’activité est représentée dans la partie gauche. En moyenne, nous avons enregistré un ratio d’environ 50 messages par adresse IP.

Figure 4 – Nombre d’adresses IP envoyant des pièces jointes malveillantes (à gauche) comparé aux volumes d’e-mails malveillants détectés parmi la clientèle de Proofpoint. A noter la différence d’échelle entre les parties gauche et droite du graphique, le ratio étant en moyenne de 50 messages par adresse IP.

Comme l’ont signalé nos collègues d’Anubis Networks le 1er juin[1], les robots paraissent avoir commencé à rechercher un nouveau serveur C&C à cette date, comme le montrent des pics substantiels dans le « sinkhole » Necurs mis en place par Anubis. Pour les botnets P2P en général, le rétablissement des connexions entre les PC infectés et une nouvelle infrastructure C&C est un processus graduel à mesure que les informations correspondantes se propagent. [1] Source