WannaCry, ou comme un goût de déjà-vu

Notre monde connecté vit une nouvelle crise majeure depuis l’arrivée fracassante du ransomware WannaCry, WannaCrypt, WanaCrypt0r ou encore WCry, selon le petit nom qui lui a été attribué. Nous nous étions habitués à vivre sous la menace des fameux rançongiciels depuis plusieurs mois.

Beaucoup d’organisations étaient jusque-là passées au travers des gouttes, d’autres avaient pris des mesures préventives via une sensibilisation accrue des utilisateurs ou en déployant des technologies de nouvelle génération. Mais WannaCry présente un caractère nouveau qui augmente grandement sa capacité de diffusion et son pouvoir de nuisance. En effet, ce malware d’un genre nouveau est capable de se propager de manière automatique, transparente et sans nécessiter d’intervention humaine. Une fois que le malware est présent sur la machine d’un réseau, introduit via une pièce jointe dans un email par exemple, il se réplique presque instantanément sur tous les autres postes du réseau qui ne seraient pas efficacement protégés.

Tout cela est-il vraiment nouveau ? Malheureusement pas vraiment.

Je ne peux m’empêcher de faire le rapprochement avec une expérience chaotique similaire déjà vécue. Il y a maintenant presque 10 ans, le vers Conficker avait contraint de nombreuses entreprises et organisations à stopper certaines activités : arrêt complet de réseaux informatiques, fermeture de points de vente, interruption de chaines logistiques et même maintien au sol forcé d’avions militaires. Ce ver, qui ne cessait de prendre de nouvelles formes, se propageait alors comme une traînée de poudre et avait infecté plusieurs millions de machines dans le monde. Je travaillais à l’époque dans une entreprise de services et de conseil en cybersécurité. Pendant plusieurs semaines, nous avions aidé nos clients à se débarrasser de cette vermine, en déployant énormément d’énergie et de moyens, y compris les nuits et les week-ends.

A la sortie de cet épisode, le traumatisme était important et les entreprises étaient bien décidées à ne plus revivre un tel épisode. « Plus jamais ça » scandaient alors de nombreux dirigeants qui avaient enfin perçu l’importance des risques cyber pour leurs activités métier.

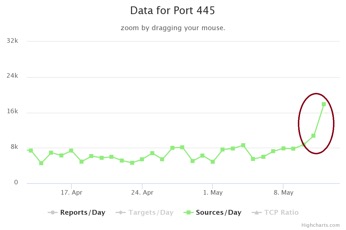

Et pourtant, 10 ans après, on serait bien tenté d’affirmer que peu de choses ont changé, tellement les mêmes recettes malveillantes fonctionnent toujours aussi bien. Conficker et WannaCry utilisent le même mode de propagation : exploitation à distance d’une vulnérabilité critique Microsoft via les services SMB et Netbios. Dans les deux cas, un patch était déjà disponible avant la diffusion du malware. 10 ans après, les mêmes techniques continuent de malmener les entreprises. Je n’ai pas pu retrouver le graphe du service SANS Internet Storm Center représentant l’utilisation sur Internet du port SMB (TCP/445) de 2008, similaire à celui de Mai 2017 (ci-dessous). Mais je me souviens très bien que les outils de monitoring de trafic présentaient le même pic d’utilisation du service SMB lors des phases de propagation de Conficker.

Pic d’utilisation du port SMB (TCP/445) lors de la diffusion du malware WannaCrypt (Mai 2017).

Pourtant des solutions existent et auraient pu changer totalement la donne.

Le plus regrettable dans le cas de WannaCry est que la situation aurait pu être évitée ou tout du moins largement limitée : un correctif de la vulnérabilité SMB utilisée pour la propagation du malware avait été mis à disposition par Microsoft il y a deux mois. De nombreux experts avaient émis des alertes concernant la criticité de cette vulnérabilité, évoquant même de manière explicite l’ombre de Conficker.

Un mois plus tard, le groupe de hackers Shadow Brocker mettait même en ligne un code subtilisé à la NSA permettant d’exploiter la vulnérabilité. L’imminence d’une attaque n’en était que plus importante et les médias avaient relevé cette éventualité.

Les entreprises et organisations avaient donc tout le temps d’appliquer le correctif qui aurait ainsi relégué WannaCry au rang de « simple » ransomware comme nous en côtoyons tous les jours.

En parallèle, l’utilisation de technologies comportementales apporte une vraie réponse contre les menaces similaires à WannaCry. Cette approche proactive et sans signature bloque notamment l’exploitation de vulnérabilités, même lorsqu’elles sont inconnues, ou empêche les actions malveillantes comme le chiffrement illégitime de fichiers.

Une meilleure prise en compte des problématiques de sécurité doit absolument éviter que l’histoire ne se répète sans fin.