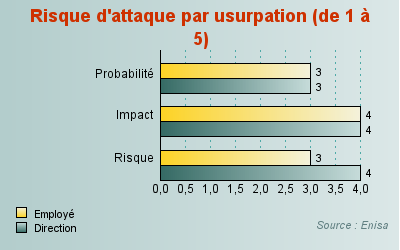

Alerte sur la sécurité des smartphones Des smartphones utilisant des réseaux exposés aux attaques par usurpation

Les smartphones sont aussi exposés aux attaques par usurpation d'identité (ou spoofing), et les attaques informatiques de type Man in the Middle - supposant qu'un tiers s'interpose dans une communication sans que les parties concernées n'en aient conscience. De faux hotspots Wi-fi, tout comme des périphériques Bluetooth malveillants, peuvent être utilisés pour intercepter et altérer le réseau de communication sur le smartphone.

Un SMS malveillant peut aussi pousser à la mauvaise configuration des passerelles Internet. En exigeant une configuration faussement nécessaire de la connexion à Internet, ce SMS sera utilisé pour modifier le point d'accès par défaut utilisé par le téléphone. L'attaquant aura alors le champs libre pour bien des malveillances. L'explication et la démonstration de cette attaque a été réalisée par Mobile Security Lab lors de la Blak Hat Europe 2009.

Un faux hotspot WiFi qui permet de capturer des mots de passe de RSSI.

Un faux hotspot WiFi qui permet de capturer des mots de passe de RSSI.

Espionnage, phishing ou "SSL downgrad attack"

Une attaque par usurpation plus complexe pourrait aussi se faire à partir d'une fausse station de base GSM. "Le matériel nécessaire pour mettre en place une telle station est devenu relativement peu coûteux ", prévient l'Enisa. Cette attaque n'est cependant pas possible sur les réseaux 3G en raison des clés protégeant l'intégrité de ce réseau.

Par ces méthodes, l'attaquant pourra alors tranquillement intercepter (ou falsifier) la communication de l'utilisateur pour effectuer bien d'autres attaques : espionnage, phishing ou "SSL downgrad attack" - ou attaque par abaissement de version réduisant la sécurité de l'échange. Lors d'une présentation à la même Blackhat Europe, en 2009, un conférencier a ainsi utilisé un faux spot WiFi qui lui a permi, par abaissement de version SSL, de capturer 20 mots de passe de messagerie de RSSI.

Théorie versus pratique, et recommandations

"Théoriquement, de telles attaques doivent être détectées par l'utilisateur. Toutefois, en pratique, la plupart des utilisateurs de PC ne prêtent que peu d'attention aux indices de confiance tels que les certificats SSL. Pour les utilisateurs de smartphone, le risque est encore plus élevé car ces indicateurs, comme "trusted SSL connection", sont plus difficiles à trouver ou manquants sur les smartphone", note l'Enisa. L'agence rappelle l'exemple de la banque néo-zélandaise BankDirect. Pendant quelques heures, l'expiration de son certificat de sécurité a été dûment notifiée par une alerte à 300 internautes. Seul un client en a tenu compte.

Afin de se protéger contre ce type d'attaque, l'Enisa recommande aux services IT de garantir la confidentialité des communications des données de l'entreprise en les chiffrant (VPN ou SSL)."Il vaut aussi veiller configurer les clients pour qu'il refuse les certificats qui ne sont pas déjà pré-installés. En plus, une solution de cryptage des SMS et des appels pourra totalement protéger les communications des dirigeants."