Attaque contre LinkedIn : les leçons d'une faille

L'annonce que le célèbre site de réseau social professionnel LinkedIn ainsi qu’un site de rencontre viennent de se faire dérober un nombre important de mots de passe de leurs utilisateurs vient de faire l'actualité. Comment cela est-il encore possible de nos jours ?

La presse vient d'annoncer que le célèbre site

de réseau social professionnel LinkedIn ainsi qu’un site de rencontre viennent

de se faire dérober un nombre important de mots de passe de leurs utilisateurs.

Les spécialistes qui ont examiné les fichiers de mots de

passe ont affirmé que "le réseau social n'avait pas utilisé les

techniques les plus sûres en matière de protection de données" et que "selon

eux, LinkedIn s'en est tenu à des techniques de base pour l'encodage des mots

de passe donnant la possibilité aux hackers de décoder l'ensemble des mots de

passe une fois cassé le cryptage de l'un d'entre eux".

Constat

Je suis sidéré de voir à quel point certaines entreprises se

moquent de la sécurité des comptes de leurs utilisateurs. Nous utilisons leurs

services, leur donnons des informations privées nous concernant et leur faisons

confiance, à tort.

Combien de fois, dans mon métier de consultant, je suis

confronté à des sociétés qui mettent de côté la sécurité dans leur projet, par

manque de budget de temps, ou par fierté !

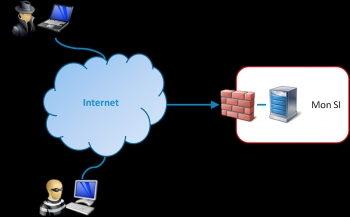

La sécurité réseau,

nécessaire mais pas suffisante

Certaines entreprises stockent les mots de passe des comptes

applicatifs de leurs utilisateurs dans un référentiel quelconque en clair,

comme un fichier. Ils espèrent, avec leur firewall et leur routeur, être à l’épreuve

des hackers.

La sécurité réseau est nécessaire, sans aucun doute, mais nettement insuffisante. Elle ne peut protéger un SI des failles de sécurité de ses applications.

Le chiffrement, une

pseudo-sécurité

D’autres entreprises stockent les mots de passe des comptes

applicatifs de leurs utilisateurs dans une base de données, par exemple, soit

en les chiffrant applicativement, soit en utilisant l’algorithme du SGBD.

Je ne peux que les prévenir de la fausse sensation de

sécurité qu’ils ont.

Certes un mot de passe chiffré n’est pas lisible

directement, mais il est par définition déchiffrable. Il faut savoir que l’algorithme

de chiffrement utilisé dans 99% des cas est symétrique. Cela signifie que la clé

qui permet de chiffrer un mot de passe permet aussi de le déchiffrer. Il faut

aussi comprendre qu’il existe au autre type de chiffrement, asymétrique, qui est

nettement plus sécurisé, mais reste contraignant et lent à utiliser. Cette

sécurité n’est donc pas envisageable à mettre en œuvre sur des serveurs Internet

de grande audience.

Vous vous demandez alors à quoi peut bien servir le

chiffrement symétrique de données ? Et bien principalement à protéger les

communications ou en d’autres termes à assurer la confidentialité des échanges

et non du stockage des mots de passe. Par exemple, il est utilisé lors de l’accès

à un serveur en https, ce qui protège la communication entre notre navigateur

et ce serveur, afin d’envoyer notre mot de passe par exemple.

Quelle sécurité pour

stocker les mots de passe ?

Oublions le chiffrement ! Un mot de passe ne devrait

pas être déchiffrable. La seule sécurité envisageable pour sauver nos mots de

passe, est de ne stocker que leur empreinte avec un algorithme de hachage qui n’est

plus obsolète. Certains réseaux, pourtant déployés majoritairement, utilisent

encore des algorithmes de hachage des mots de passe dont leur fiabilité a été

remise en question depuis plus de 10 ans, il s’agit des MD4 & 5.

Le seul algorithme à utiliser aujourd’hui pour nos mots de

passe est de stocker leur empreinte, calculée à partir de fonctions SHA2.

Quel référentiel pour nos mots de passe ? Ce qui freine les entreprises à adhérer à un tel niveau de sécurité réside dans le fait qu’elles utilisent, encore, des bases de données SQL pour stocker nos comptes applicatifs et nos mots de passe.

L’annuaire LDAP, le référentiel des mots de passe

Seuls les annuaires LDAP qui utilisent nativement les fonctions de hachage SHA 2 pour calculer les empreintes des mots de passe doivent être utilisés.

Conclusion

Quelle stratégie engager pour mon entreprise ?

* Continuer de fermer les yeux sur une potentielle

attaque qui pourrait peut-être ne pas arriver.

* Protéger mon image de marque et ma notoriété et

investir dans la sécurité à moindre frais par rapport aux pertes financières si

je suis montré du doigt par la presse et si mes utilisateurs partent à la

concurrence